Code&Data Insights

[새싹 성동 2기] AWS환경에서의 보안 모니터링 - CloudWatch 구축실습 본문

[새싹 성동 2기] AWS환경에서의 보안 모니터링 - CloudWatch 구축실습

paka_corn 2024. 12. 13. 09:30보안 모니터링 환경 구성을 위한 다양한 방법들 중,

1) AWS cloudwatch로 로그 보내기

2) Splunk에서 로그 받기 (https://challenge-change.tistory.com/301)

AWS의 Cloudwatch를 통한 로그 수집 구축을 실습해보았던 내용을 정리해보았다.

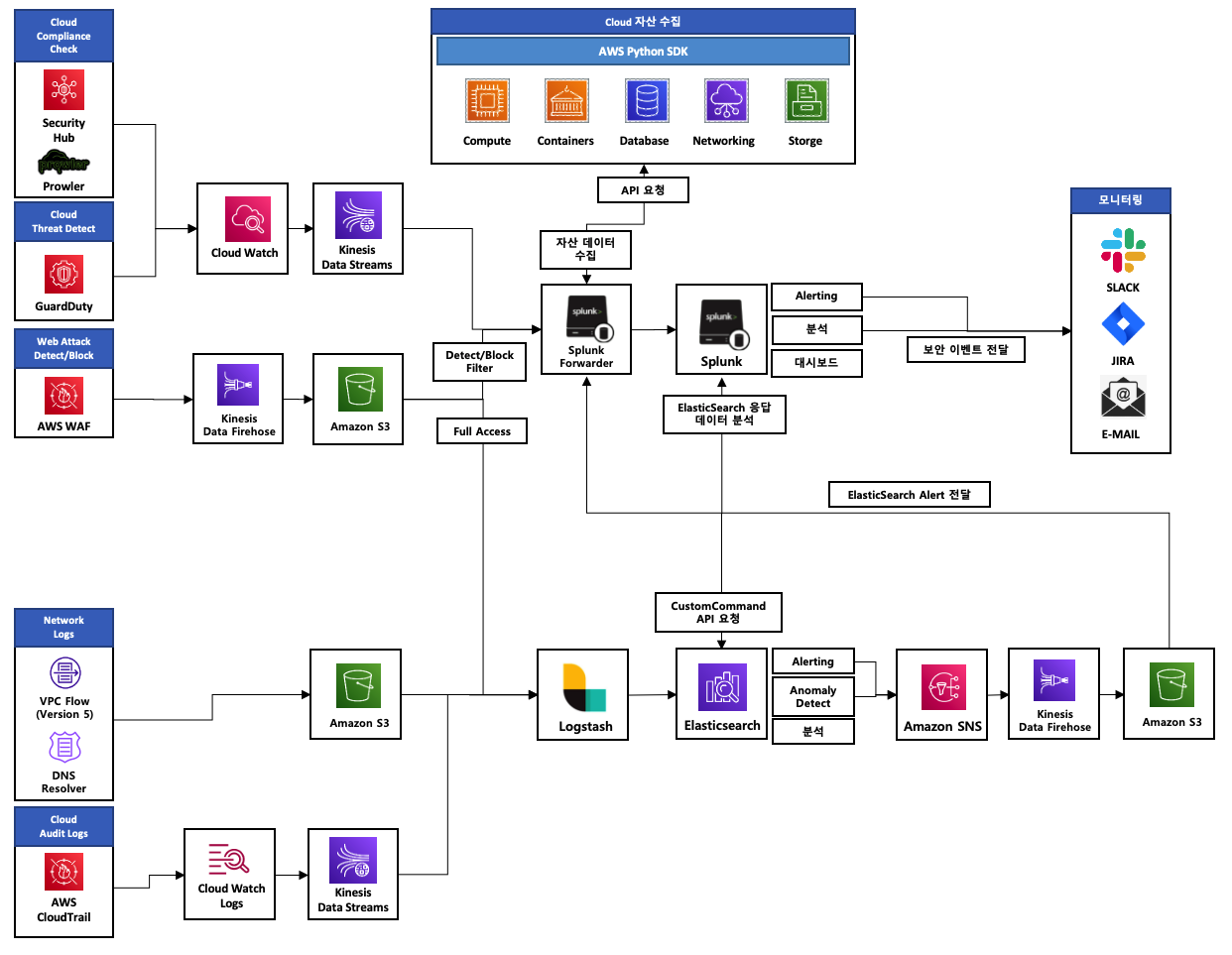

보안 모니터링 구성도

=> (1) Security Hub, Guard Duty를 통해 로그를 수집하고, cloud watch를 통해 기록된 로그를 , (2) Splunk로 전달 (Splunk Forwarder -> Splunk), (3) Splunk의 분석을 통해 보안 이벤트 전달 (Slack, Jira, email)

++ ELK 선택사항 (백업을 위함)

** 클라우드와 관련된 로그는 string으로 꼭 뽑아야함

AWS 로그 수집 구축 실습

1) IAM에서 role 생성

(1) role 생성 - AWS 서비스, EC2 선택

(2) policy 추가

(3) 역할이름 부여

monitor_agent_201

(aws -> prefix!!! 쓰지 마라!! )

2) IAM - 사용자에서 Access Key 생성

(1) 사용자 -> 보안자격 증명

(2) CLI 모드

3) EC2 생성

(1) 인스턴스 시작

- 키페어 생성

- 방화벽 인터넷에서 HTTPS 트래픽 허용, 인터넷에서 HTTP 트래픽 허용 체크

- 퍼블릭 IP 자동 할당 : 활성화

- 보안그룹 추가 보안

:그룹 규칙 2 (TCP, 443, 0.0.0.0/0)

: 보안 그룹 규칙 3 (TCP, 80, 0.0.0.0/0)

- EC2 인스턴스 -> 보안. 역할 수정 IAM role 부여

- EC2 인스턴스 연결

4) 서비스 설치(httpd-apache)

- 연결 창 터미널에 입력

(root 권한 부여 sudo su)

yum install httpd -y

systemctl start httpd

5) collectd 설치

yum install collectd -y

6) cloudwatchagent 설치

yum install amazon-cloudwatch-agent -y

7) cloudwatchagent 설정

- aws configure

8) 서비스 접근

9) log 수집 확인

/var/log/httpd/access_log

/opt/aws/amazon-cloudwatch-agent/bin/amazon-cloudwatch-agent-ctl -a fetch-config -m ec2 -s -c file:/opt/aws/amazon-cloudwatch-agent/bin/config.json

/opt/aws/amazon-cloudwatch-agent/bin/amazon-cloudwatch-agent-config-wizard

reference

온프레미스와 클라우드 환경의 보안 관제 실무 - 이별 강사님

'Cyber Security > [새싹+SK쉴더스] 생성형 AI 활용 클라우드&보안 전문가 과정' 카테고리의 다른 글

| [새싹 성동 2기] 클라우드 보안 컨설팅 실무 - 클라우드 서비스 보안인증 기준 <CSAP> (24.12.15 기준) (3) | 2024.12.15 |

|---|---|

| [새싹 성동 2기] Splunk 설치 및 분석 실습 (+ security onion) (3) | 2024.12.15 |

| [새싹 성동 2기] 보안 관제 실무 (3) - 웹 취약점 공격과 대응 방법 | ModSecurity(WAF Tool) 설치 및 실습 (0) | 2024.12.12 |

| [새싹 성동 2기] SK쉴더스 현장실습 & 중간 후기 및 다짐 (2) | 2024.12.08 |

| [새싹 성동 2기] Kali Linux + basic pentesting 보안 실습 구축 (0) | 2024.12.07 |